webhacking.kr 34번 문제(old)

2019. 11. 8. 23:06ㆍWargame/webhacking.kr

이 debug me 라는 alert 창을 잘 기억해 두자

필자는 정석인지 아닌지 잘 모르겟지만 코드를 분석해서 찾았다.

소스코드를 확인해보면 위와같은 script 태그 가 있는데

그 태그를 까보면

이런 엄청난 문자열 들이 있다.

우선 보기 편하게 javascript beautifier 를 이용해서 코드를 보기쉽게 정리해보았다.

코드를 정리하면 이런식으로 나오는데 이 코드를 먼저 개발자도구의 콘솔창에 입력하자.

그리고 코드를 살펴볼건데

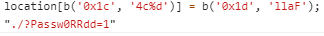

이러한 소스가 가장 눈에 띄었다.

이 소스를 보면 조건문을 거치고 아니라면 alert() 창을 띄우고 안에 어떤 문자열을 출력하는 것 같다.

그래서 alert(b('0x1e', '14cN')); 이 alert() 명령어를 복사해 크롬 콘솔창에 넣으면

이러한 처음 들어왔을때와 같은 debug me 가 뜬다는 것을 확인 할 수 있다.

그래서 else 문 안에있는 alert() 창이아닌 if 밖에 있는 location[b('0x1c', '4c%d')] = b('0x1d', 'llaF'); 이 부분을 입력해보자.

입력하면 ./Passw0RRdd=1 이라는 문자열을 확인할 수 있다.

이제 url 을 통해서 저 디렉토리로 이동해보자

'Wargame > webhacking.kr' 카테고리의 다른 글

| webhacking.kr 39번 문제(old) (0) | 2019.11.08 |

|---|---|

| webhacking.kr 38번 문제(old) (0) | 2019.11.08 |

| webhacking.kr 32번 문제(old) (0) | 2019.11.08 |

| webhacking.kr 61번 문제(old) (0) | 2019.10.28 |

| webhacking.kr 49번 문제(old) (0) | 2019.10.18 |